SUST14

Dies ist die Wiki-Seite des SUST14 Kurses

Inhaltsverzeichnis

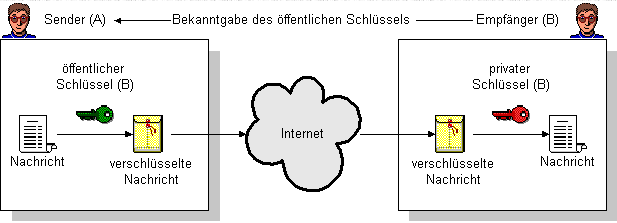

Asymmetrische Kryptographie

Die asymmetrisch Verschlüsselung basiert auf der Verwendung eines zusammengehörenden Schlüsselpaares, wobei ein Schlüssel zur Verschlüsselung und einer zur Entschlüsselung genutzt wird. Beim Public Key Verfahren wird nun einer der Schlüssel veröffentlicht und kann von jedem Sender dazu genutzt werden, eine Nachricht an den Empfängers zu verschlüsseln. Nur der Empfänger, welcher in Besitz des zweiten privaten Schlüssels ist, kann die Nachricht dann entschlüsseln.

Ein Vertreter der asymmetrischen Verschlüsselungs-Algorithmen ist der RSA Algorithmus, welcher in den USA 1977 entwickelt und patentiert wurde und für den Export in jedoch nur begrenzter Verschlüsselungstiefe (40 Bit) zur Verfügung steht.

Möchte ich an Nakarin eine verschlüsselte Nachricht übermitteln, verschlüssle ich die Nachricht mit dem Public Key von Nakarin. Diese Nachricht kann nur mit dem private Key von Nakarin entschlüsselt werden.

Ein großer Vorteil von Public-Key-Verfahren ist die hohe Sicherheit:

- Der Private Key zum Entschlüsseln verbleibt beim Empfänger. Dadurch trägt nur eine Person das Geheimnis und ist angreifbar.

- Weiterhin ist die Schlüsselverteilung problemlos. Zum einen ist keine übertragung des Private Keys durch unsichere Kanäle nötig. Zum anderen ist es ebenso nicht notwendig, den Public Key gegen Abhören abzuhärten, da er Angreifern wenig nützt.

- Das Brechen der Verschlüsselung, also das Entschlüsseln ohne den Private Key, kann Monate bis Jahre dauern. Bis dahin kann die Nachricht schon lange ihre Aktualität verloren haben.

Obwohl der Algorithmus bekannt ist, ist der Rechen- und Zeitaufwand zu hoch, um das Verfahren zu brechen. Die heutzutage üblichen 300-stellige Schlüssel wurden faktisch noch nicht geknackt. "Lediglich" 193-stellige konnte man nach einem Jahr Arbeit brechen.

Ein letzter Vorteil ist die Tatsache, dass die Schlüsselzahl nur linear zur Teilnehmerzahl wächst. Ergo werden viel weniger Schlüssel benötigt als bei der symmetrischen Verschlüsselung.

Aber auch asymmetrische Verfahren haben ihre Nachteile:

- Hohe Rechenzeit. So sind asymmetrische Verschlüsselungen ca. 1000 Mal langsamer als symmetrische.

- Erhöhter Aufwand bei mehreren Empfängern. Da die Verschlüsselung mit dem individuellen Public Key eines jeden Empfängers erfolgt, muss die Nachricht für jeden Empfänger einzeln verschlüsselt werden.

- Die Sicherheit von Public-Key-Verfahren beruht auf unbewiesenen Annahmen. Es wäre durchaus möglich, dass man eines Tages einen Algorithmus entdeckt, mit dem man schnell und in kurzer Zeit Zahlen faktorisieren kann. Man vermutet weiterhin, dass man alle Einwegfunktionen mit ausreichend Rechen- und Zeitaufwand umkehren kann - auch 300-stellige Schlüssel. Gelungen ist es bis dato aber noch nicht.

RSA ist also nur so lange sicher, wie die (momentane) Unfähigkeit große Zahlen in vernünftiger Zeit zu faktorisieren.

- Verteilungsproblem mit dem Mittelsmann-Angriff/Man-In-The-Middle. Hierbei stellt sich ein Mittelsmann zwischen die Kommunikation zweier Personen: Er täuscht seinen eigenen Public Key als den des eigentlichen Empfängers vor, entschlüsselt anschließend mit seinem eigenen Private Key und verschlüsselt die Nachricht schließlich mit dem eigentlichen Public Key des eigentlichen Empfängers und schickt sie weiter. Die Kommunikationspartner merken womöglich davon gar nichts. Aber ihre Nachricht wurde gelesen.

Um das zu verhindern, muss gewährleistet sein, dass der erhaltene Public Key auch wirklich authentisch, also dem gewünschten Empfänger zugehörig ist. Dazu dienen Zertifikationsstellen, an denen die Public Keys hinterlegt werden und über die man deren Authenzität prüfen kann.

Andreas Berényi, Lukas Vögeli, Nakarin Srikomalacheep, Antonio Grasic, Marco Gallati, Petra Tomanek

Team 01 Audio

Grasic, Gallati

Die Audiokompression basiert auf der Psychoakustik und verwendet Kompressionsverfahren, die sich am menschlichen Hörverhalten orientieren. Dazu wird die menschliche Hörcharakteristik mit der Hörschwelle berücksichtigt, ebenso wie die Trägheit des Ohres, die sich in der Technik der Maskierung ausdrückt. Man spricht bei dieser Kompression auch von der Reduzierung von Irrelevanzen, das bedeutet, dass Töne im Audiosignal, die das Gehör nicht wahrnehmen kann, auch nicht bearbeitet werden. Diese Technik ist in den meisten Audiokompressions-Verfahren implementiert.

Ren: Gerne würde ich mehr dazu wissen, gibt es vielleicht einen passenden Link? Vielen Dank.

ToP: Cleveres System, alles was keine Rolle spielt zu entfernen. Obwohl es einige Akustikfreaks gibt, die behaupten den Unterschied zu hören.

'

Team 02 Bildformate

Nakarin, Petra, Lukas

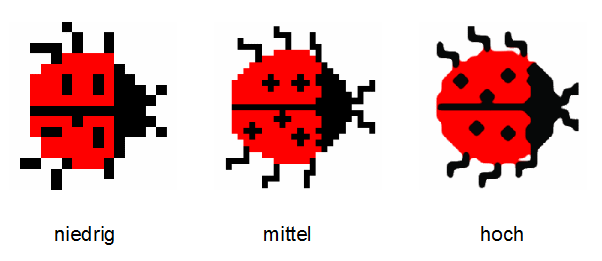

Welche Faktoren beeinflussen die Speichergrösse meines Bildes?

- Auflösung

- Farbtiefe

- Farbpalette

- Kompression

Je höher die Auflösung umso besser das Bild.

Berechnung der Bildspeichergrösse:

Speicher [Byte] = Breite [Pixel] * Höhe [Pixel] * Farbtiefe [Bit] / 8

Farbtiefen:

2 Farben = 1 Bit

16 Farben = 4 Bit

256 Farben = 8 Bit (1 Byte)

16,7 Mio Farben = 24 Bit (3 Byte)

Eine Verdoppelung der Auflösung bedeutet eine vervierfachen der Pixelzahl.

Masseinheit: dpi = Dots per Inch (Bildpunkte pro Zoll)

Umrechnung: 1 Inch = 2.54 Zentimeter 1 dpi = 1 Bildpunkt / 2,54 Zentimeter

ToP: bestes Format für Bilder zu speichern ist demnach PNG. Hohe, verlustfreie Kompression!

Team 03 Kino

Berner,Deflorin

Videokompression im Kino

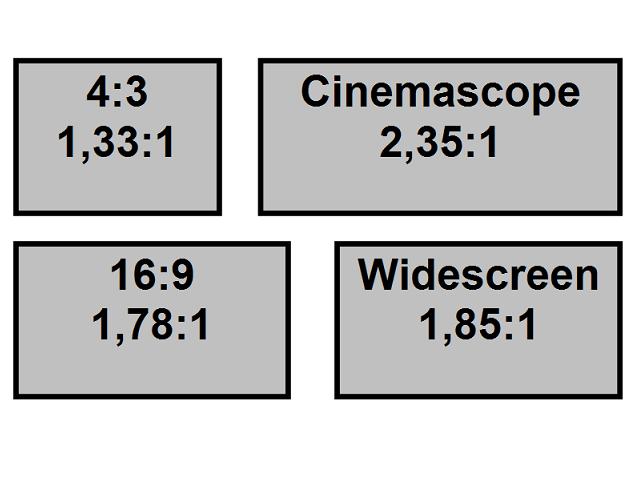

- Kino-Film weltweit : 24Bilder / Sek.

- Theoretische Bildaufkösung: 35mm-Film 4:3 (200ASA) = 4980x 3752Pixel (19 Mio Pix)Umgangssprachlich : 4K-Auflösung.

Bei effektlastigen Filmen mit digitaler Nachbearbeitung wird nicht mehr mit konventionellen Kameras sondern immer öfters mit Digitalkameras (HDCAM) gedreht.Z.B. George Lucas, StarWars 2. Dabei genügt eine Auflösung von 2K. (2000 Pixel / Zeile)(2K entspricht ca. 2 Mio Pixel bei 16:9)

Bei Kameras ist nicht allein die Bildauflösung massgebend, sondern vielmehr auch:

- das Linsensystem für verzerrungsfreien Strahlengang

- Lichtstärke des Objektivs

- Elektronik: Verarbeitung, Datenreduzierung, Aufzeichnung

- Fokussiereinheit (Geschwindigkeit, Präzision)

ToP: Aha, somit wird also nur die Hälfte der möglichen Daten übertragen

Team 04 Fernseh

Cosimo und Sanoj

ToP: Sehr aufschlussreich :-)

Team 05 Unterabtastung

Philippe, Pascal, Jeffrey

Mit der Unterabtastung wird das komplette Bild in Graustufen (Y-Kanal) übertragen und im u (blau) sowie v (gelb) Kanal werden nur die Farbinformationen übertragen.Bei der 4-1-1 Unterabtastung wird von blau und gelben Farben nur ein viertel der Informationen übertragen. (Siehe Bild auf BSCW) So kann die Übertragungsdatenmenge halbiert werden.

ToP: sehr einfach und effektiv.